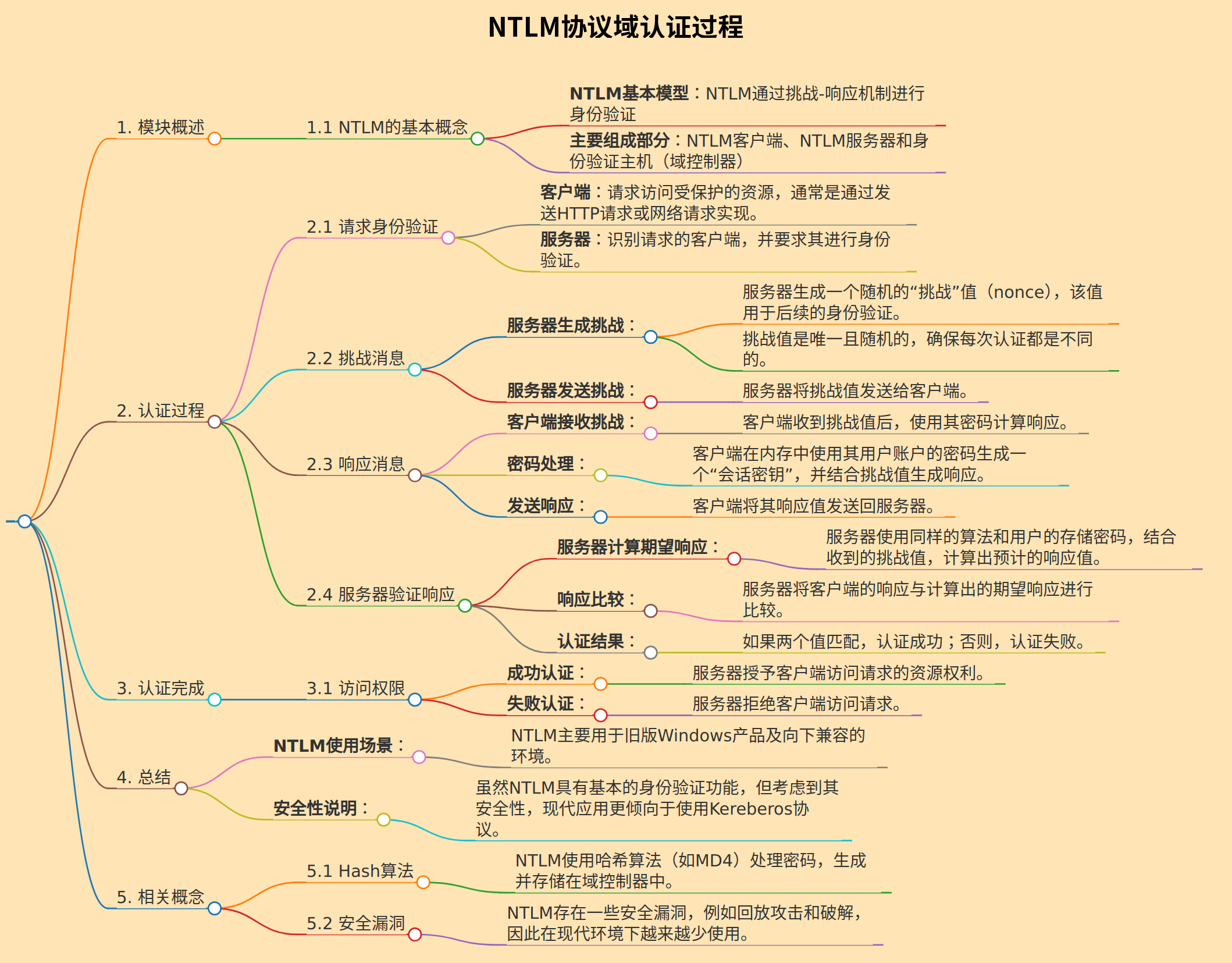

# NTLM协议域认证过程

- NTLM(Windows NT LAN Manager)是一种身份验证协议,主要用于Windows环境下的网络认证。下面将该过程拆解为几个主要模块,并用文本描述的方式表述步骤。由于我的能力限制,无法进行绘图,但我将使用markdown格式详细描述每个步骤。

## 1. 模块概述

### 1.1 NTLM的基本概念

- **NTLM基本模型**:NTLM通过挑战-响应机制进行身份验证

- **主要组成部分**:NTLM客户端、NTLM服务器和身份验证主机(域控制器)

## 2. 认证过程

### 2.1 请求身份验证

- **客户端**:请求访问受保护的资源,通常是通过发送HTTP请求或网络请求实现。

- **服务器**:识别请求的客户端,并要求其进行身份验证。

### 2.2 挑战消息

- **服务器生成挑战**:

- 服务器生成一个随机的“挑战”值(nonce),该值用于后续的身份验证。

- 挑战值是唯一且随机的,确保每次认证都是不同的。

- **服务器发送挑战**:

- 服务器将挑战值发送给客户端。

### 2.3 响应消息

- **客户端接收挑战**:

- 客户端收到挑战值后,使用其密码计算响应。

- **密码处理**:

- 客户端在内存中使用其用户账户的密码生成一个“会话密钥”,并结合挑战值生成响应。

- **发送响应**:

- 客户端将其响应值发送回服务器。

### 2.4 服务器验证响应

- **服务器计算期望响应**:

- 服务器使用同样的算法和用户的存储密码,结合收到的挑战值,计算出预计的响应值。

- **响应比较**:

- 服务器将客户端的响应与计算出的期望响应进行比较。

- **认证结果**:

- 如果两个值匹配,认证成功;否则,认证失败。

## 3. 认证完成

### 3.1 访问权限

- **成功认证**:

- 服务器授予客户端访问请求的资源权利。

- **失败认证**:

- 服务器拒绝客户端访问请求。

## 4. 总结

- **NTLM使用场景**:

- NTLM主要用于旧版Windows产品及向下兼容的环境。

- **安全性说明**:

- 虽然NTLM具有基本的身份验证功能,但考虑到其安全性,现代应用更倾向于使用Kereberos协议。

## 5. 相关概念

### 5.1 Hash算法

- NTLM使用哈希算法(如MD4)处理密码,生成并存储在域控制器中。

### 5.2 安全漏洞

- NTLM存在一些安全漏洞,例如回放攻击和破解,因此在现代环境下越来越少使用。

复制内容

下载markdown文件

在线编辑