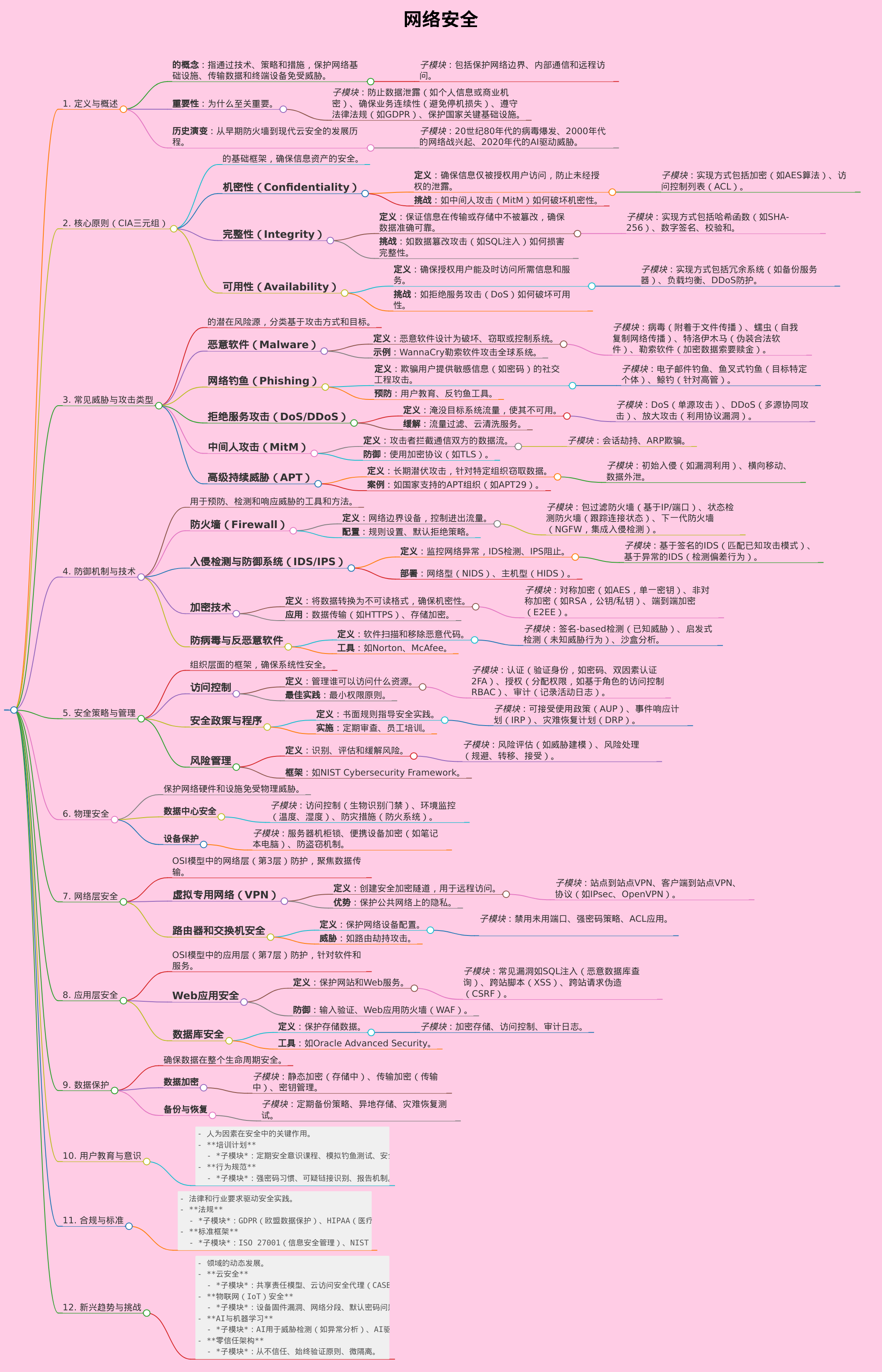

# 网络安全

- 网络安全是保护计算机网络、系统、数据和用户免受未经授权访问、攻击、破坏或泄露的技术和实践的总称。其核心目标是确保信息的机密性、完整性和可用性(CIA三元组)。网络安全涵盖多个层面,包括硬件、软件、数据和用户行为,涉及预防、检测和响应威胁。以下将网络安全拆解为关键模块,每个模块进一步细分为更小的子内容或模块,确保内容的准确性和完整性。拆解基于标准框架(如CIA三元组、OSI模型)和行业最佳实践。

## 1. 定义与概述

- **网络安全的概念**:指通过技术、策略和措施,保护网络基础设施、传输数据和终端设备免受威胁。

- *子模块*:包括保护网络边界、内部通信和远程访问。

- **重要性**:为什么网络安全至关重要。

- *子模块*:防止数据泄露(如个人信息或商业机密)、确保业务连续性(避免停机损失)、遵守法律法规(如GDPR)、保护国家关键基础设施。

- **历史演变**:从早期防火墙到现代云安全的发展历程。

- *子模块*:20世纪80年代的病毒爆发、2000年代的网络战兴起、2020年代的AI驱动威胁。

## 2. 核心原则(CIA三元组)

- 网络安全的基础框架,确保信息资产的安全。

- ### 机密性(Confidentiality)

- **定义**:确保信息仅被授权用户访问,防止未经授权的泄露。

- *子模块*:实现方式包括加密(如AES算法)、访问控制列表(ACL)。

- **挑战**:如中间人攻击(MitM)如何破坏机密性。

- ### 完整性(Integrity)

- **定义**:保证信息在传输或存储中不被篡改,确保数据准确可靠。

- *子模块*:实现方式包括哈希函数(如SHA-256)、数字签名、校验和。

- **挑战**:如数据篡改攻击(如SQL注入)如何损害完整性。

- ### 可用性(Availability)

- **定义**:确保授权用户能及时访问所需信息和服务。

- *子模块*:实现方式包括冗余系统(如备份服务器)、负载均衡、DDoS防护。

- **挑战**:如拒绝服务攻击(DoS)如何破坏可用性。

## 3. 常见威胁与攻击类型

- 网络安全的潜在风险源,分类基于攻击方式和目标。

- ### 恶意软件(Malware)

- **定义**:恶意软件设计为破坏、窃取或控制系统。

- *子模块*:病毒(附着于文件传播)、蠕虫(自我复制网络传播)、特洛伊木马(伪装合法软件)、勒索软件(加密数据索要赎金)。

- **示例**:WannaCry勒索软件攻击全球系统。

- ### 网络钓鱼(Phishing)

- **定义**:欺骗用户提供敏感信息(如密码)的社交工程攻击。

- *子模块*:电子邮件钓鱼、鱼叉式钓鱼(目标特定个体)、鲸钓(针对高管)。

- **预防**:用户教育、反钓鱼工具。

- ### 拒绝服务攻击(DoS/DDoS)

- **定义**:淹没目标系统流量,使其不可用。

- *子模块*:DoS(单源攻击)、DDoS(多源协同攻击)、放大攻击(利用协议漏洞)。

- **缓解**:流量过滤、云清洗服务。

- ### 中间人攻击(MitM)

- **定义**:攻击者拦截通信双方的数据流。

- *子模块*:会话劫持、ARP欺骗。

- **防御**:使用加密协议(如TLS)。

- ### 高级持续威胁(APT)

- **定义**:长期潜伏攻击,针对特定组织窃取数据。

- *子模块*:初始入侵(如漏洞利用)、横向移动、数据外泄。

- **案例**:如国家支持的APT组织(如APT29)。

## 4. 防御机制与技术

- 用于预防、检测和响应威胁的工具和方法。

- ### 防火墙(Firewall)

- **定义**:网络边界设备,控制进出流量。

- *子模块*:包过滤防火墙(基于IP/端口)、状态检测防火墙(跟踪连接状态)、下一代防火墙(NGFW,集成入侵检测)。

- **配置**:规则设置、默认拒绝策略。

- ### 入侵检测与防御系统(IDS/IPS)

- **定义**:监控网络异常,IDS检测、IPS阻止。

- *子模块*:基于签名的IDS(匹配已知攻击模式)、基于异常的IDS(检测偏差行为)。

- **部署**:网络型(NIDS)、主机型(HIDS)。

- ### 加密技术

- **定义**:将数据转换为不可读格式,确保机密性。

- *子模块*:对称加密(如AES,单一密钥)、非对称加密(如RSA,公钥/私钥)、端到端加密(E2EE)。

- **应用**:数据传输(如HTTPS)、存储加密。

- ### 防病毒与反恶意软件

- **定义**:软件扫描和移除恶意代码。

- *子模块*:签名-based检测(已知威胁)、启发式检测(未知威胁行为)、沙盒分析。

- **工具**:如Norton、McAfee。

## 5. 安全策略与管理

- 组织层面的框架,确保系统性安全。

- ### 访问控制

- **定义**:管理谁可以访问什么资源。

- *子模块*:认证(验证身份,如密码、双因素认证2FA)、授权(分配权限,如基于角色的访问控制RBAC)、审计(记录活动日志)。

- **最佳实践**:最小权限原则。

- ### 安全政策与程序

- **定义**:书面规则指导安全实践。

- *子模块*:可接受使用政策(AUP)、事件响应计划(IRP)、灾难恢复计划(DRP)。

- **实施**:定期审查、员工培训。

- ### 风险管理

- **定义**:识别、评估和缓解风险。

- *子模块*:风险评估(如威胁建模)、风险处理(规避、转移、接受)。

- **框架**:如NIST Cybersecurity Framework。

## 6. 物理安全

- 保护网络硬件和设施免受物理威胁。

- **数据中心安全**

- *子模块*:访问控制(生物识别门禁)、环境监控(温度、湿度)、防灾措施(防火系统)。

- **设备保护**

- *子模块*:服务器机柜锁、便携设备加密(如笔记本电脑)、防盗窃机制。

## 7. 网络层安全

- OSI模型中的网络层(第3层)防护,聚焦数据传输。

- ### 虚拟专用网络(VPN)

- **定义**:创建安全加密隧道,用于远程访问。

- *子模块*:站点到站点VPN、客户端到站点VPN、协议(如IPsec、OpenVPN)。

- **优势**:保护公共网络上的隐私。

- ### 路由器和交换机安全

- **定义**:保护网络设备配置。

- *子模块*:禁用未用端口、强密码策略、ACL应用。

- **威胁**:如路由劫持攻击。

## 8. 应用层安全

- OSI模型中的应用层(第7层)防护,针对软件和服务。

- ### Web应用安全

- **定义**:保护网站和Web服务。

- *子模块*:常见漏洞如SQL注入(恶意数据库查询)、跨站脚本(XSS)、跨站请求伪造(CSRF)。

- **防御**:输入验证、Web应用防火墙(WAF)。

- ### 数据库安全

- **定义**:保护存储数据。

- *子模块*:加密存储、访问控制、审计日志。

- **工具**:如Oracle Advanced Security。

## 9. 数据保护

- 确保数据在整个生命周期安全。

- **数据加密**

- *子模块*:静态加密(存储中)、传输加密(传输中)、密钥管理。

- **备份与恢复**

- *子模块*:定期备份策略、异地存储、灾难恢复测试。

## 10. 用户教育与意识

- 人为因素在安全中的关键作用。

- **培训计划**

- *子模块*:定期安全意识课程、模拟钓鱼测试、安全政策教育。

- **行为规范**

- *子模块*:强密码习惯、可疑链接识别、报告机制。

## 11. 合规与标准

- 法律和行业要求驱动安全实践。

- **法规**

- *子模块*:GDPR(欧盟数据保护)、HIPAA(医疗数据)、PCI DSS(支付卡安全)。

- **标准框架**

- *子模块*:ISO 27001(信息安全管理)、NIST SP 800-53、CIS Controls。

## 12. 新兴趋势与挑战

- 网络安全领域的动态发展。

- **云安全**

- *子模块*:共享责任模型、云访问安全代理(CASB)、配置错误风险。

- **物联网(IoT)安全**

- *子模块*:设备固件漏洞、网络分段、默认密码问题。

- **AI与机器学习**

- *子模块*:AI用于威胁检测(如异常分析)、AI驱动的攻击(如深度伪造)。

- **零信任架构**

- *子模块*:从不信任、始终验证原则、微隔离。

- 此拆解覆盖了网络安全的核心方面,确保从基础概念到前沿趋势的完整性。每个模块可进一步扩展为实践指南或详细技术文档。

复制内容

下载markdown文件

在线编辑